ransomware 감염기

가족 모임을 다녀온 크리스마스날 저녁에 드디어 ransomware 감염에 당첨.

감염 경로는 불분명한데, 찜찜한 부분을 떠올려 보자면...

보유한 파일을 다른 포맷으로 변환하는 convert를 찾다가 무료로 제공되는 것을 찾다가, 어떤 제품을 다운로드 받았는데 web 페이지 상에서 해당 툴의 사이즈가 약 14메가로 표시되었는데 다운받으니 4메가 정도 밖에 안된 기억이 난다.

보통 별도의 다운로드용 프로그램을 먼저 받는 경우에는 이런 저런 trojan이 포함된 경우가 많아서 받지 않는데, 무슨 일인지 그냥 귀찮은 마음에 실행을 해 버렸다.

프로그램 설치 창이 뜨지 않기에 무슨 일이 있나 궁금해 하던 차에 microsoft windows defender에서 위협이 발견되었다며 뜬다. 이게 뭔가하고 살피다보니 뭔가 안 좋은 느낌이....

위협이라고 감지한 파일이 "_readme.txt" 파일이다. 바로 조치 파일을 눌러서 처리하도록 하긴 했지만...

아무래도 랜섬웨어 인듯해서 PC를 꺼버렸다.

미리 만들어뒀던 windows PE가 설치된 USB로 부팅해서 드라이브를 보니 이미 수많은 파일들이 변조된 상태...

pdf 파일들이 isza라는 확장자로 변조되었으며

jpg 파일들도 변조...

MP3 파일이라고 무사하지 않다.

isza 확장자로 변조되기 시작한 대부분 폴더에는 _readme.TXT 파일이 생성되어 있다.

그 내용은 익히 알려진대로 암호화되었으니 얼마를 입금하면 푸는 방법을 알려주곘다는 내용이다.

| ATTENTION! Don't worry, you can return all your files! All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key. The only method of recovering files is to purchase decrypt tool and unique key for you. This software will decrypt all your encrypted files. What guarantees you have? You can send one of your encrypted file from your PC and we decrypt it for free. But we can decrypt only 1 file for free. File must not contain valuable information. You can get and look video overview decrypt tool: https://we.tl/t-oWam3yYrSr Price of private key and decrypt software is $980. Discount 50% available if you contact us first 72 hours, that's price for you is $490. Please note that you'll never restore your data without payment. Check your e-mail "Spam" or "Junk" folder if you don't get answer more than 6 hours. To get this software you need write on our e-mail: support@freshmail.top Reserve e-mail address to contact us: datarestorehelp@airmail.cc Your personal ID: 0622JOsiewMXejlvPJe3S7uOSIMkbT1GZwFW7jE6k6LYmtbr4 |

내 pc에 생성된 _readme.txt 파일은 윈도우 디펜더가 모두 지워버려 다른 인터넷 사이트에서 긁어왔다.

문제는 이 윈도우 디펜더가 문제라고 인식을 하는데 _readme.txt 파일만으로 탐지한다는 거다.

USB로 부팅한 PE windows에서는 인터넷에서 제시한 아래 탐지 및 삭제 소프트웨어를 설치 및 실행할 수가 없더라.

콤보 클리너 https://www.pcrisk.com/download-combo-cleaner-windows

말웨어 바이트 https://malwaretips.com/blogs/downloads-malwarebytes-for-windows/

스파이헌터 spyhunter 5 Windows 용 바이러스 백신 소프트웨어

힛맨 프로 https://malwaretips.com/blogs/downloads-hitmanpro/

Kaspersky Virus Removal Tool https://www.kaspersky.com/downloads/free-virus-removal-tool

이 중에서 제일 도움이 된건 spyhunter 와 kaspersky virus removal tool 인듯하다. 그 중 kaspersky virus removal tool는 PE windows 에서도 설치 및 실행이 되었다.

여기서 바이러스 탐지 및 제거를 하고나서 이제 처리되었나 싶어 다시 정상 부팅한 다음 폴더를 둘러보는데 막 _readme.txt가 생기고 있더라. Spyhunter와 windows defender에서는 경고가 뜨고.. 뜨는 족족 처리 버튼을 눌러대다 보니 어느 순간 ransomware가 잡힌 듯 하더라.

그래도 불안해 다시 windows PE USB로 부팅해서 C:\Users와 C:\Windows 폴더의 3VX2837ESW.exe 등과 같이 이름이 이상한 파일은 몽땅 삭제해 버렸다. 그런 다음 다시 백신 툴로 검사.

다시 한번 정상 부팅하니 더 이상 암호화되지는 않는 듯하다.

isza 확장자로 검색하니 이미 7천개가 넘는 파일이 변조된 듯 보인다.

이제 이 파일들을 다시 되살리는 문제가 남았다.

isza 확장자로 변조하는 ransomware는 STOP/DJVU 라는 랜섬웨어의 변종이란다.

관련 인터네 ㅅ조사를 좀 해보니 Ransonware 관련해서는 emsisoft사가 제일 이름이 나있는듯 하다.

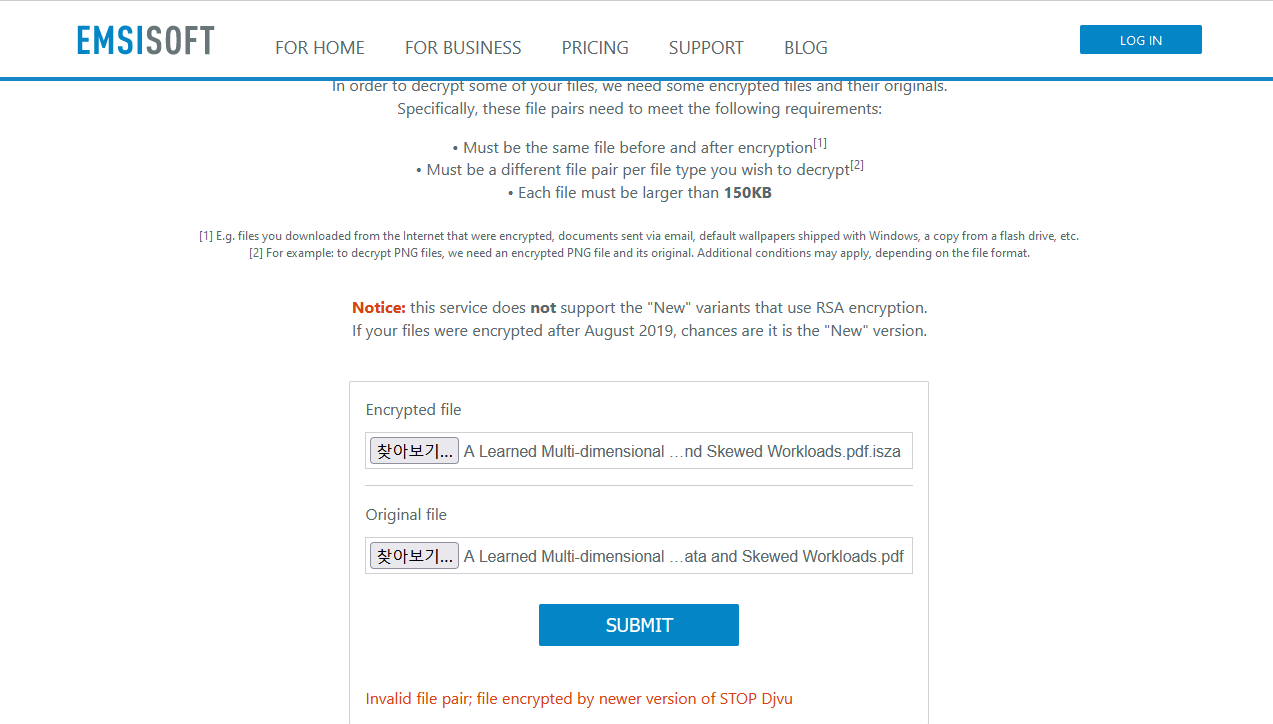

복구 가능한지 확인을 위해 이 회사의아래 사이트에서 isza 확장자로 암호화가 되어버린 파일과, 백업된 암호화 이전의 파일을 올려 복구 가능 여부를 사전 확인 가능하다.

https://decrypter.emsisoft.com/submit/stopdjvu/

위에서 invalid file pair라고 나온다. emsisoft가 보유한 복호화 키를 이용해서 풀수 있는지 확인한 것인데 실패한 것이다.

이런 경우는 ransomware 제작자 놈들이 PC 하드라이브에 key를 두는 방식에서 온라인 서버에서 접속해서 key를 받는 방식으로 바꾼 탓이라고 한다, 즉 좀 더 개선된 악성 ransomware라 아직까지는 복호화 불가능이라는 소리.

AES and RSA 1024-bit로 암호화되어 brute force 방식의 복호화는 불가능하단다.

그래도 혹시나 싶어서 이 회사가 제공하는 복호화 툴을 다운받았다.

DJVU Decryption Tool: https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

결과는 역시나

혹시나 몰라 나중에 복화화를 할 수 있도록 해당 파일을 백업해 두고, 아래 복호화 툴 주소를 저장해 둔다.

- https://id-ransomware.malwarehunterteam.com/

- https://decrypter.emsisoft.com/

- https://noransom.kaspersky.com/

- https://www.avast.com/ransomware-decryption-tools

이럴때 다시 느끼게 되는것이 백업의 중요성이다.

그나마 외장 하드에 백업해 둔 것이 있어 절반 정도는 복구가 가능했다...